Die Datenschleuse in der Praxis – Wirksamer Schutz in einem komplexen Bedrohungsumfeld

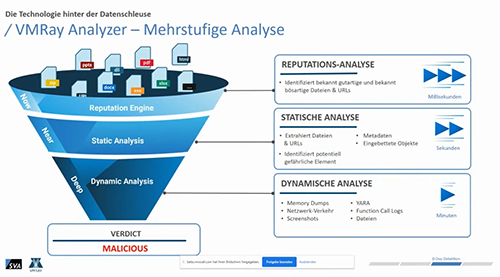

Die Datenschleuse in der Praxis – Wirksamer Schutz in einem komplexen Bedrohungsumfeld Eine Datenschleuse dient der Sicherheitsprüfung extern eingebrachter Datenbestände und portabler Datenträger, denn kompromittierte Dokumente und Speichermedien sind beliebte Vektoren für Malware-Angriffe. Die Schutzwirkung der Datenschleuse hängt jedoch von ihrer Fähigkeit ab, auch Malware zu erkennen, die über Verschleierungsmethoden verfügt. Unsere Themen: Warum ist…